Toon aan dat systemen veilig zijn, of breng ze razendsnel op dat niveau.

Toon aan dat systemen veilig zijn, of breng ze razendsnel op dat niveau.

Toon aan dat systemen veilig zijn, of breng ze razendsnel op dat niveau

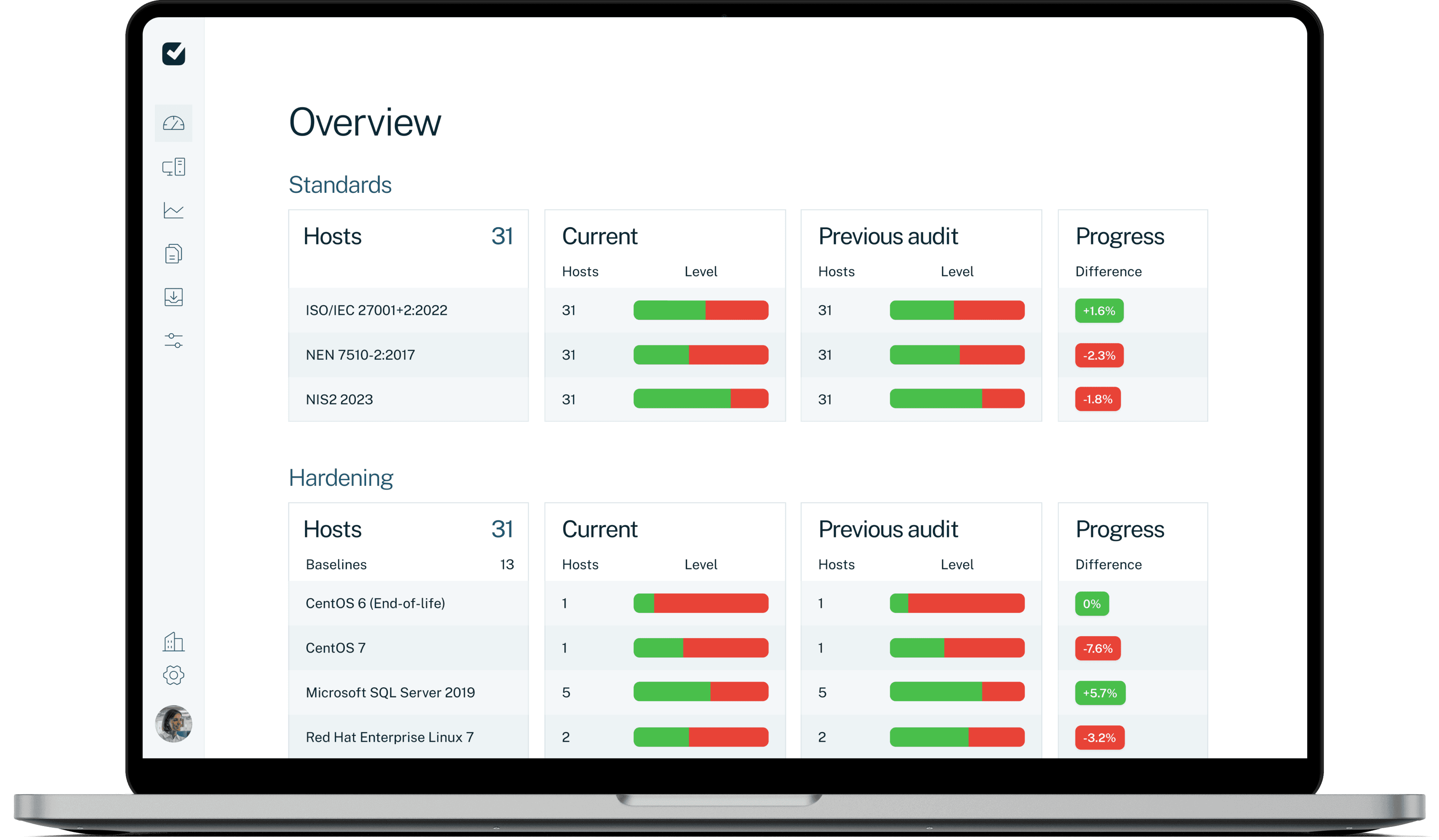

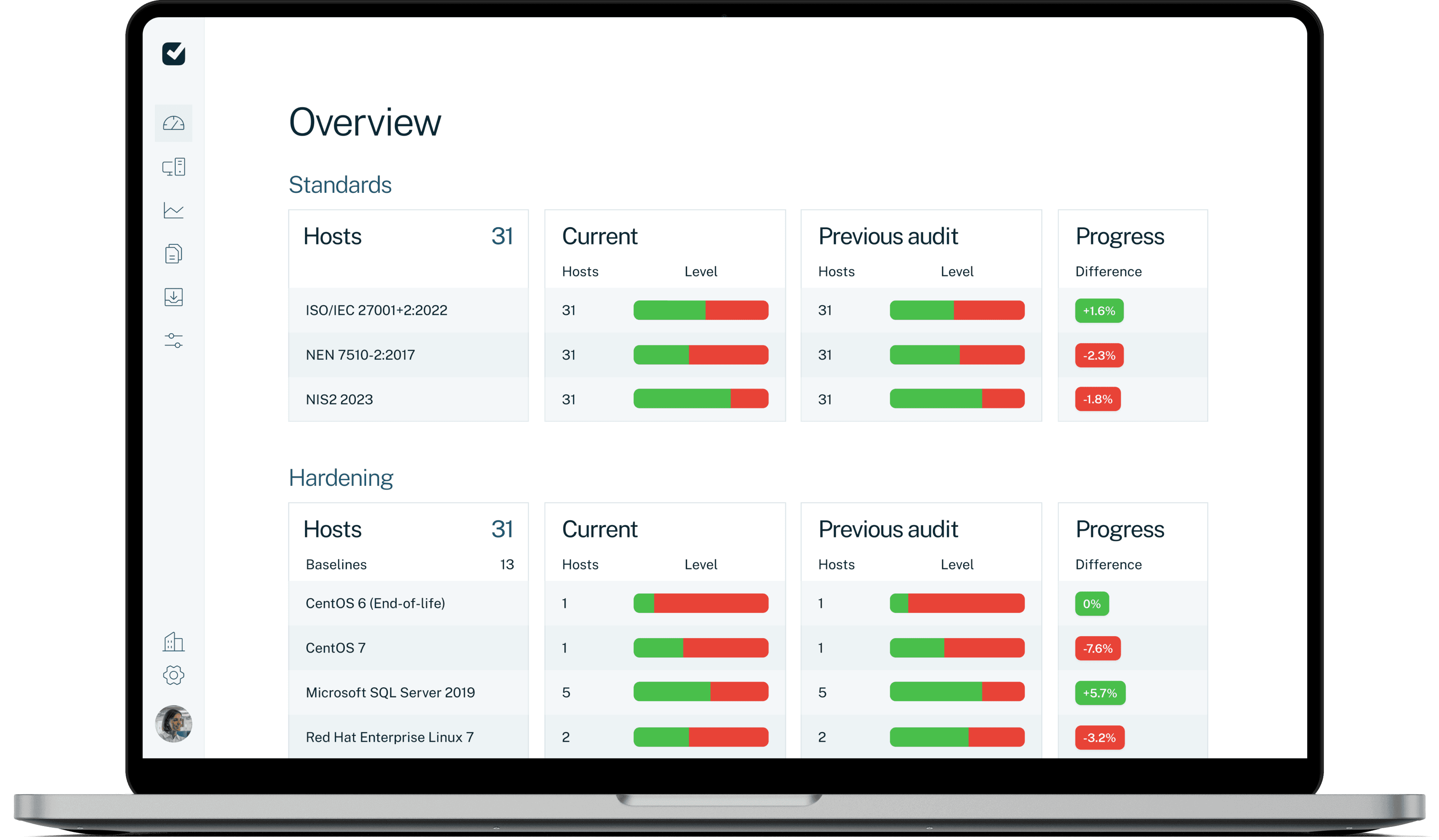

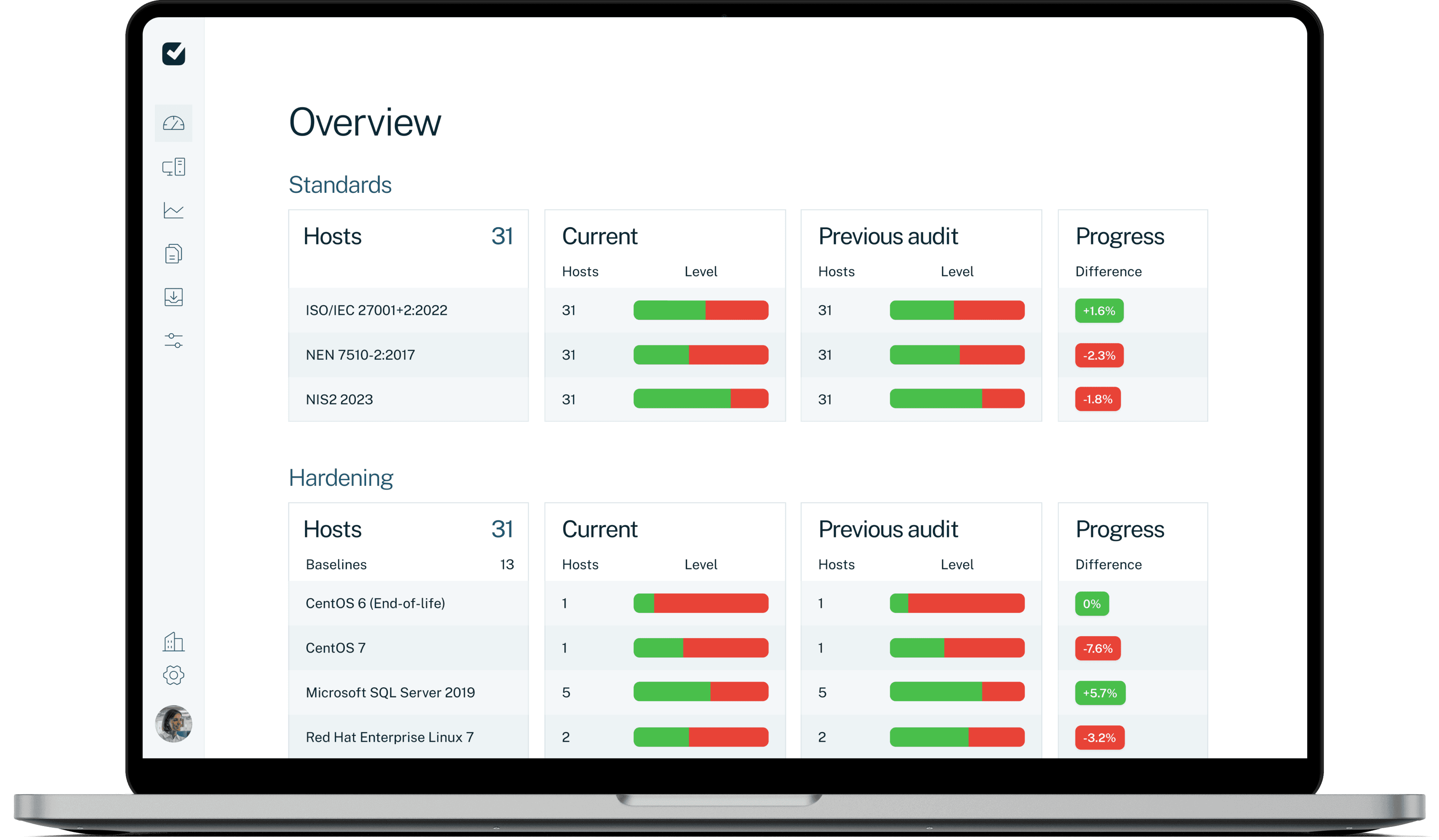

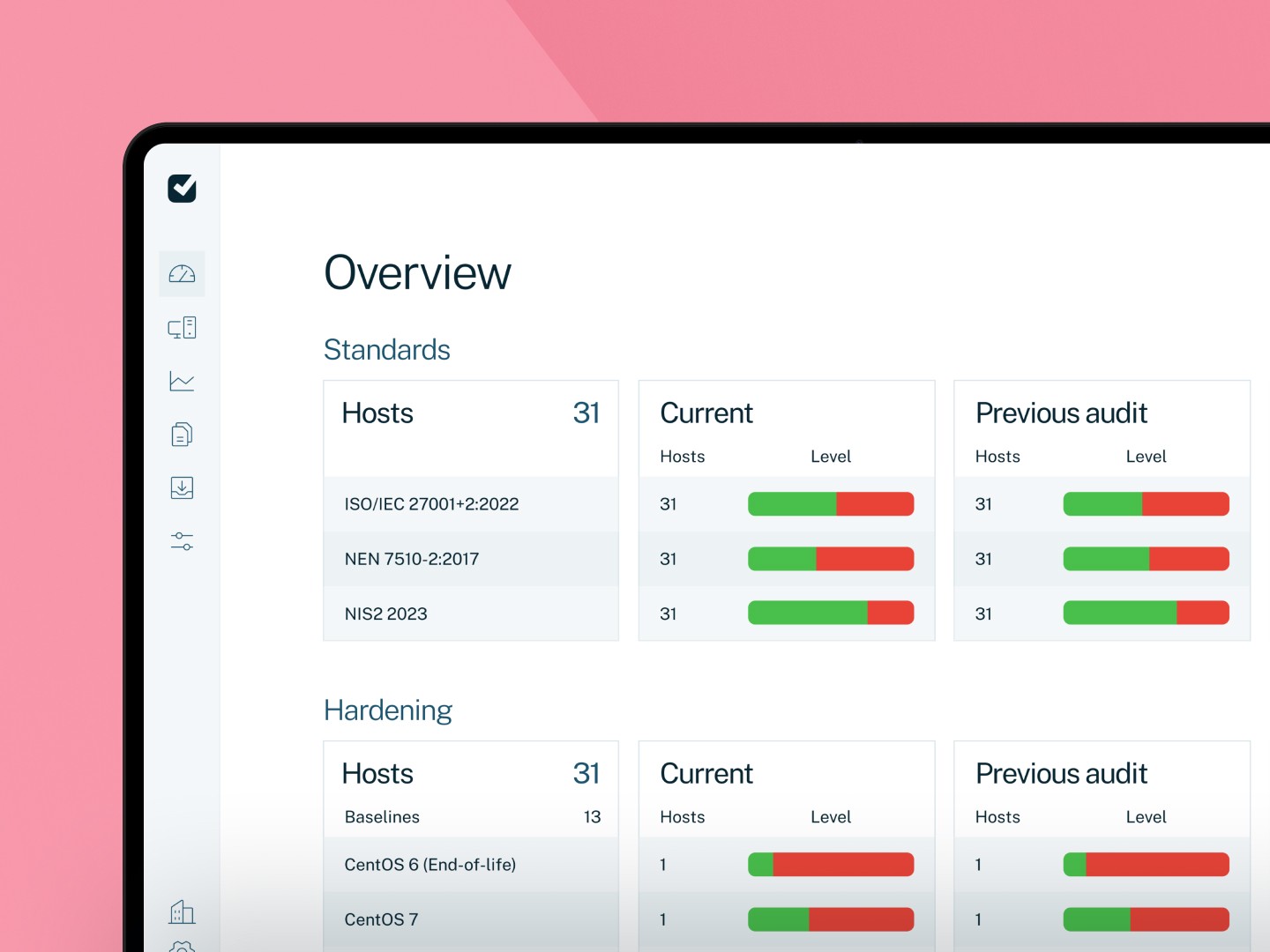

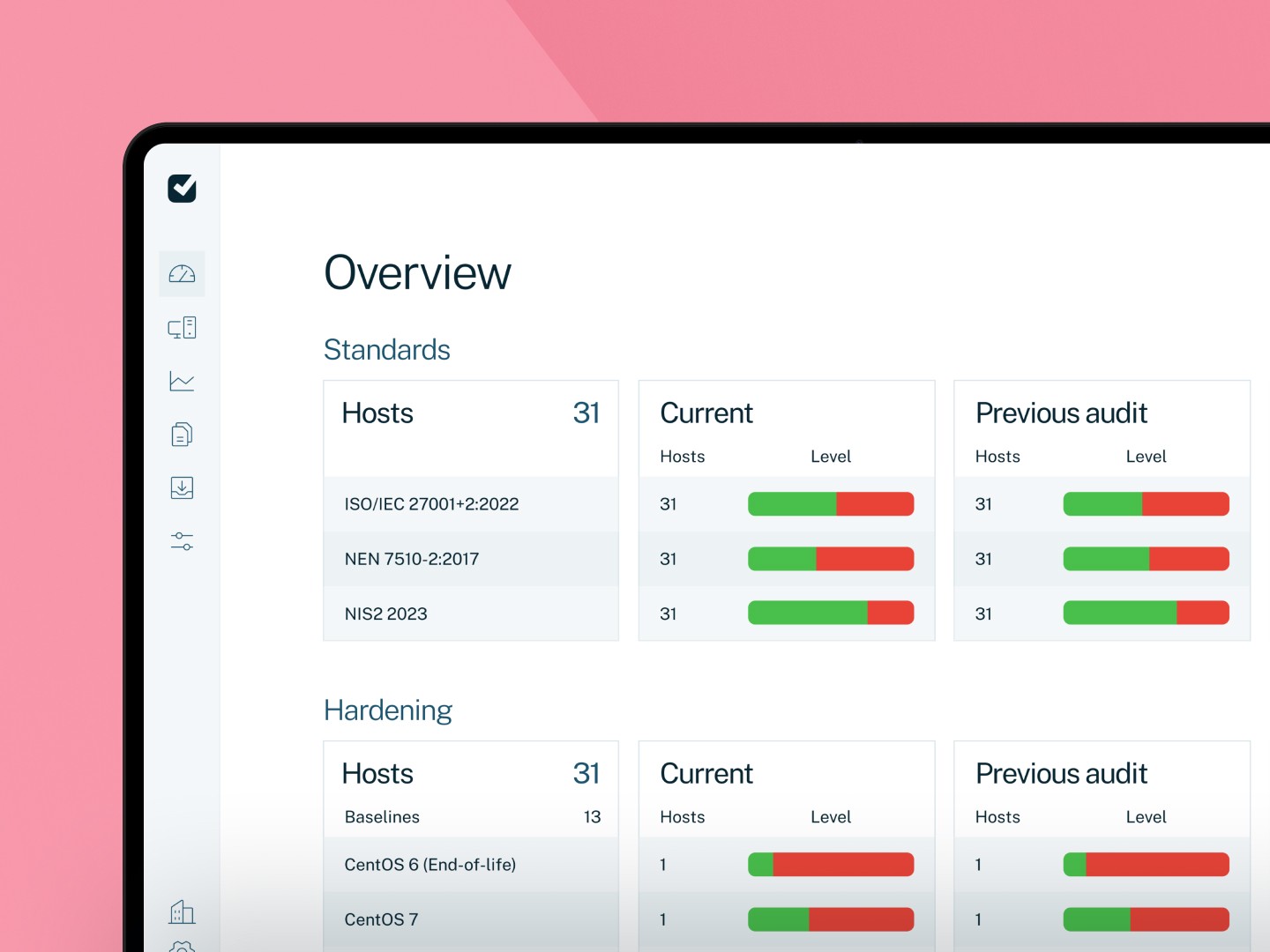

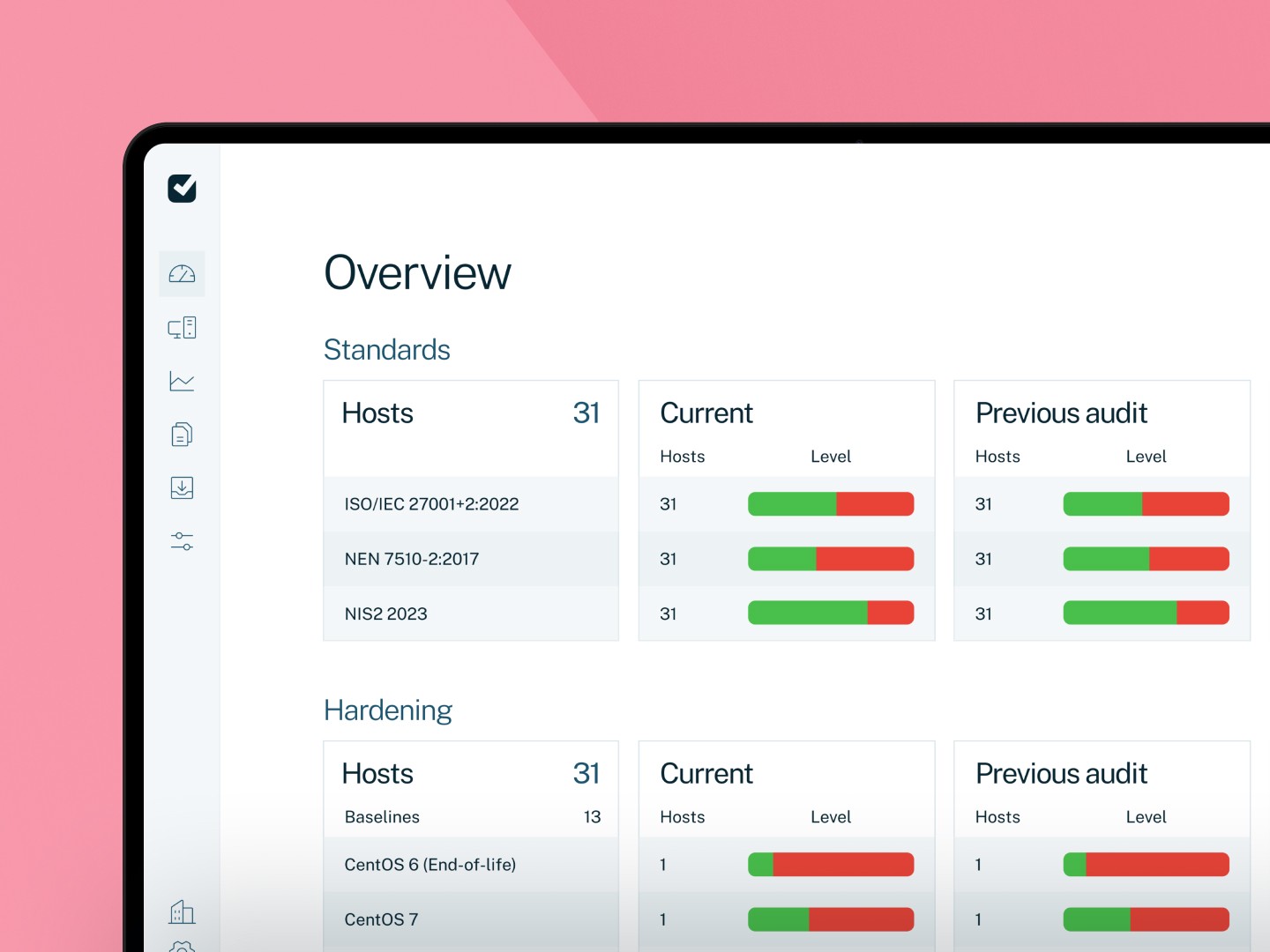

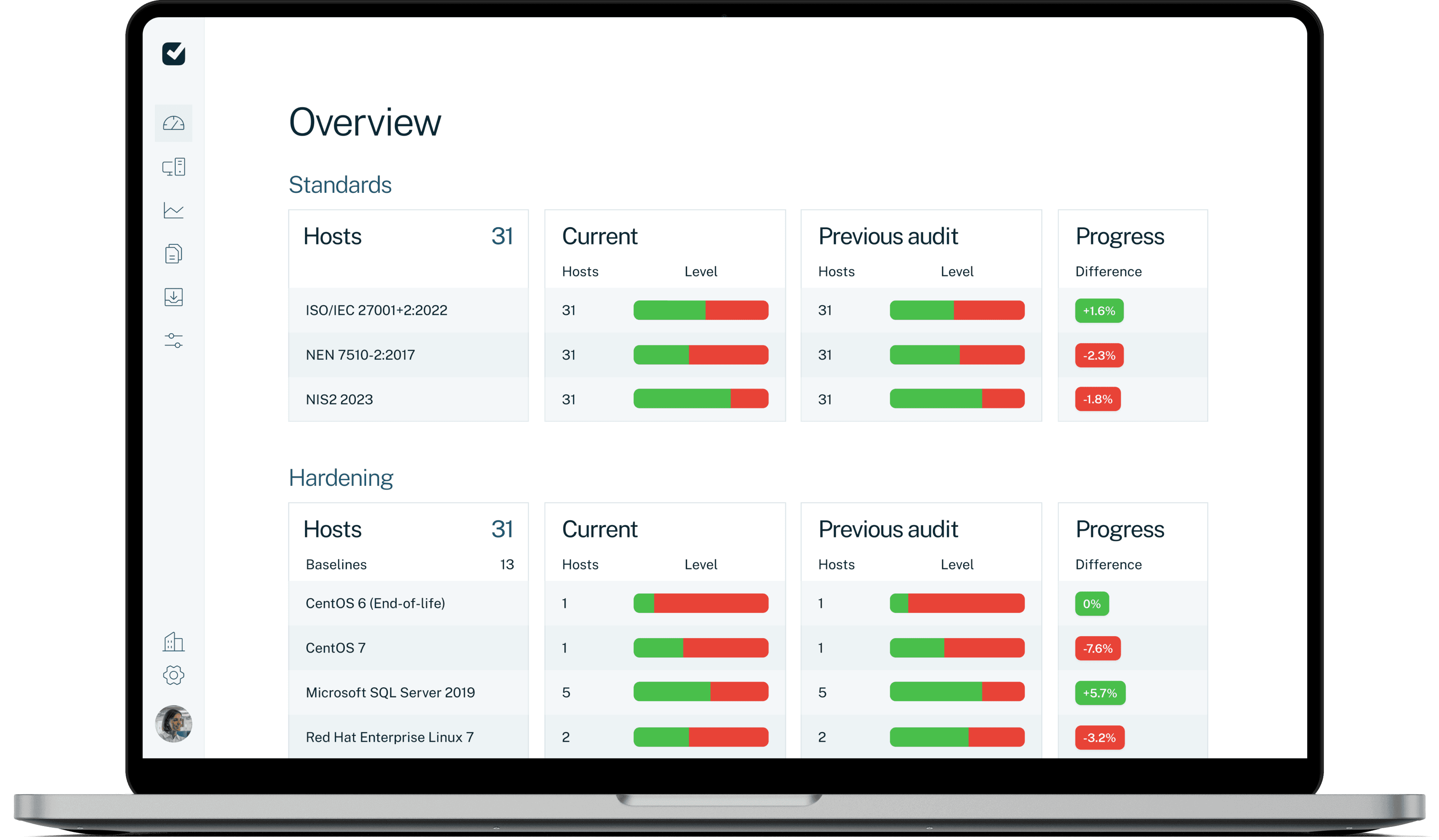

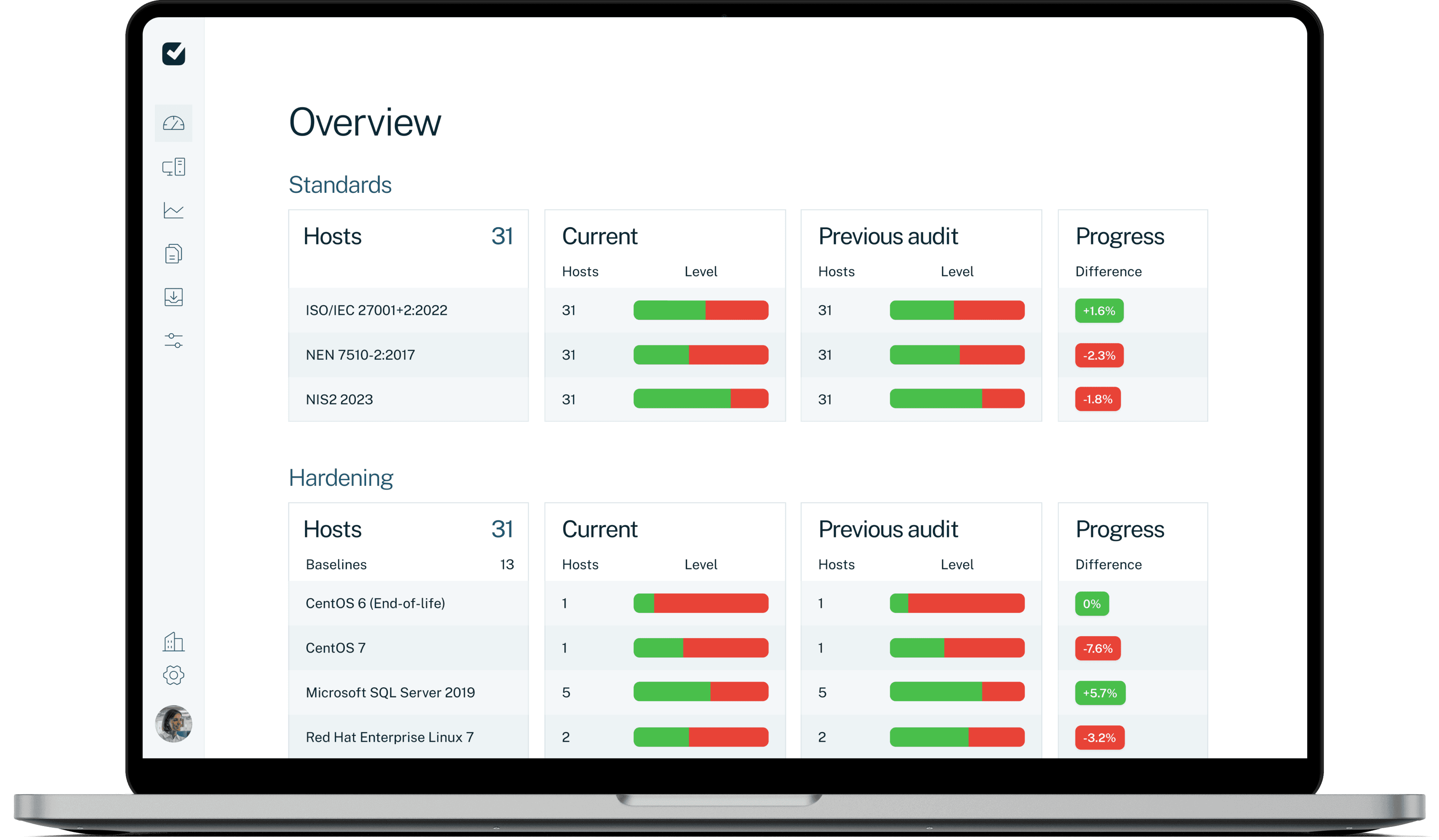

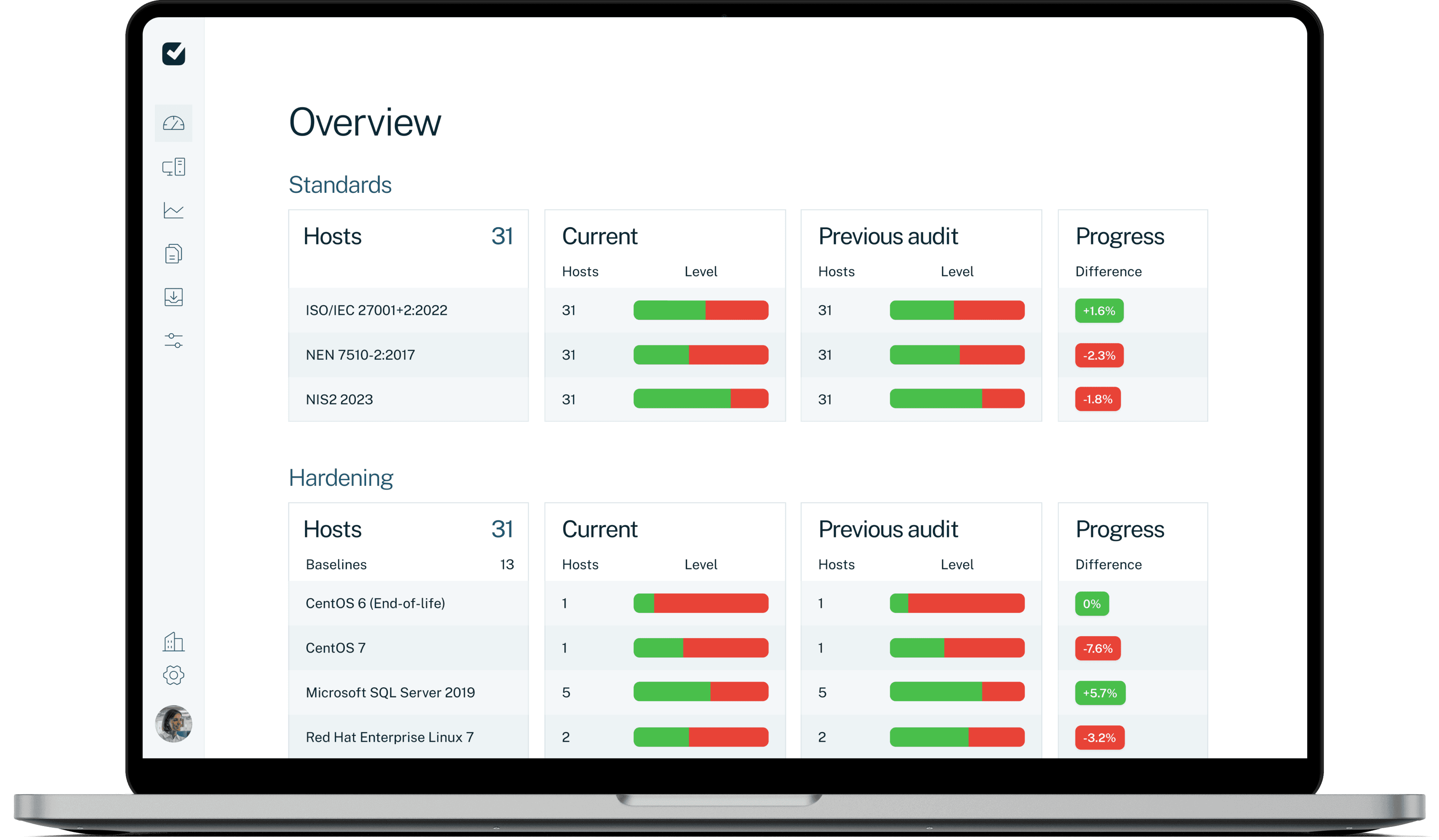

Easy2audit controleert gebruikers en systemen tegen onder andere NIS2, ISO 27001/2, BIO, NEN7510 en DORA. Onze oplossing toont waar configuraties afwijken en sluit digitale ramen en deuren gericht.

Easy2audit controleert gebruikers en systemen tegen onder andere NIS2, ISO 27001/2, BIO, NEN7510 en DORA. Onze oplossing toont waar configuraties afwijken en sluit digitale ramen en deuren gericht.

Easy2audit controleert gebruikers en systemen tegen onder andere NIS2, ISO 27001/2, BIO, NEN7510 en DORA. Onze oplossing toont waar configuraties afwijken en sluit digitale ramen en deuren gericht.

90% sneller van

bevinding naar rapport

Unieke softwareoplossing die audit en corrigeert

Cloud of on-premise?

Kies zelf

Aantoonbaar veilig

en compliant

Easy2audit is

Ontwikkeld voor professionals die aantoonbare beveiliging en compliance vereisen

Easy2audit ondersteunt functies waarin beslissingen onderbouwd, reproduceerbaar en audit-proof moeten zijn — binnen compliance, security en IT-operaties.

IT & Beveiliging

Voor IT-teams, security officers en MSP's die hun digitale deuren en ramen willen afsluiten.

Verkort hardeningstrajecten naar enkele weken

85–95% minder inspanning

Altijd zicht op afwijkingen en misconfiguraties

Ontdek IT & Security

➔

Audit & Compliance

Voor auditors, accountants en organisaties die betrouwbaar compliance en beveiliging moeten kunnen bewijzen.

Reproduceerbare metingen

Snel antwoord op cybersecurity vragen

Besteed 90% minder tijd aan controleren

Ontdek Audit & Compliance

➔

Easy2audit is

Ontwikkeld voor professionals die aantoonbare beveiliging en compliance vereisen

Easy2audit ondersteunt functies waarin beslissingen onderbouwd, reproduceerbaar en audit-proof moeten zijn — binnen compliance, security en IT-operaties.

IT & Beveiliging

Voor IT-teams, security officers en MSP's die hun digitale deuren en ramen willen afsluiten.

Verkort hardeningstrajecten naar enkele weken

85–95% minder inspanning

Altijd zicht op afwijkingen en misconfiguraties

Ontdek IT & Security

➔

Audit & Compliance

Voor auditors, accountants en organisaties die betrouwbaar compliance en beveiliging moeten kunnen bewijzen.

Reproduceerbare metingen

Snel antwoord op cybersecurity vragen

Besteed 90% minder tijd aan controleren

Ontdek Audit & Compliance

➔

Easy2audit is

Ontwikkeld voor professionals die aantoonbare beveiliging en compliance vereisen

Easy2audit ondersteunt functies waarin beslissingen onderbouwd, reproduceerbaar en audit-proof moeten zijn — binnen compliance, security en IT-operaties.

IT & Beveiliging

Voor IT-teams, security officers en MSP's die hun digitale deuren en ramen willen afsluiten.

Verkort hardeningstrajecten naar enkele weken

85–95% minder inspanning

Altijd zicht op afwijkingen en misconfiguraties

Ontdek IT & Security

➔

Audit & Compliance

Voor auditors, accountants en organisaties die betrouwbaar compliance en beveiliging moeten kunnen bewijzen.

Reproduceerbare metingen

Snel antwoord op cybersecurity vragen

Besteed 90% minder tijd aan controleren

Ontdek Audit & Compliance

➔

Waarom compliance en hardening urgent zijn

Toezichthouders, ketenpartners en cyberverzekeraars eisen steeds vaker aantoonbaar bewijs dat IT-systemen veilig zijn geconfigureerd.

Met kaders zoals NIS2, DORA en ISO 27001/2 is “we denken dat het veilig is” niet langer voldoende.

Traditionele auditmethoden schalen niet

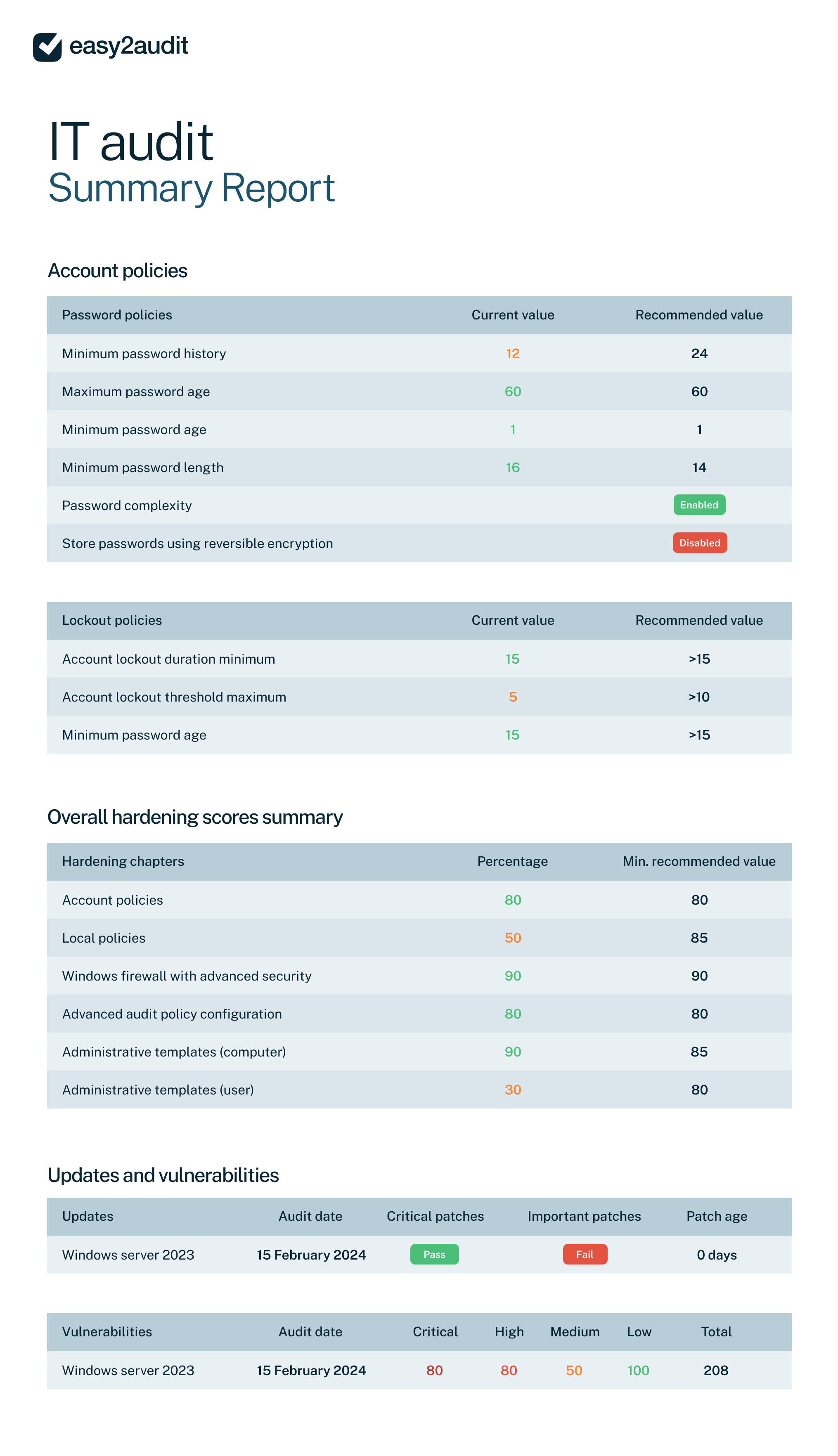

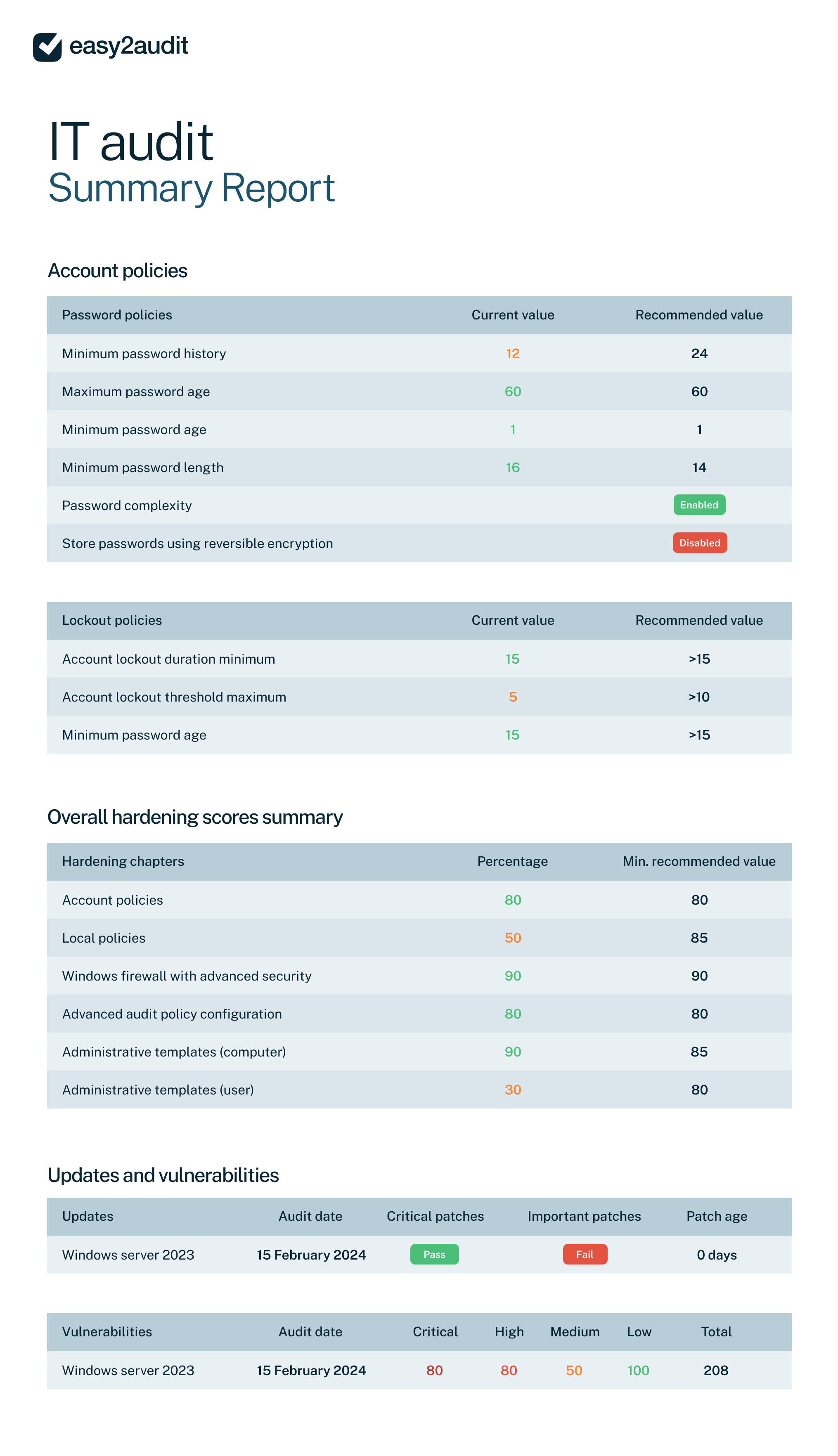

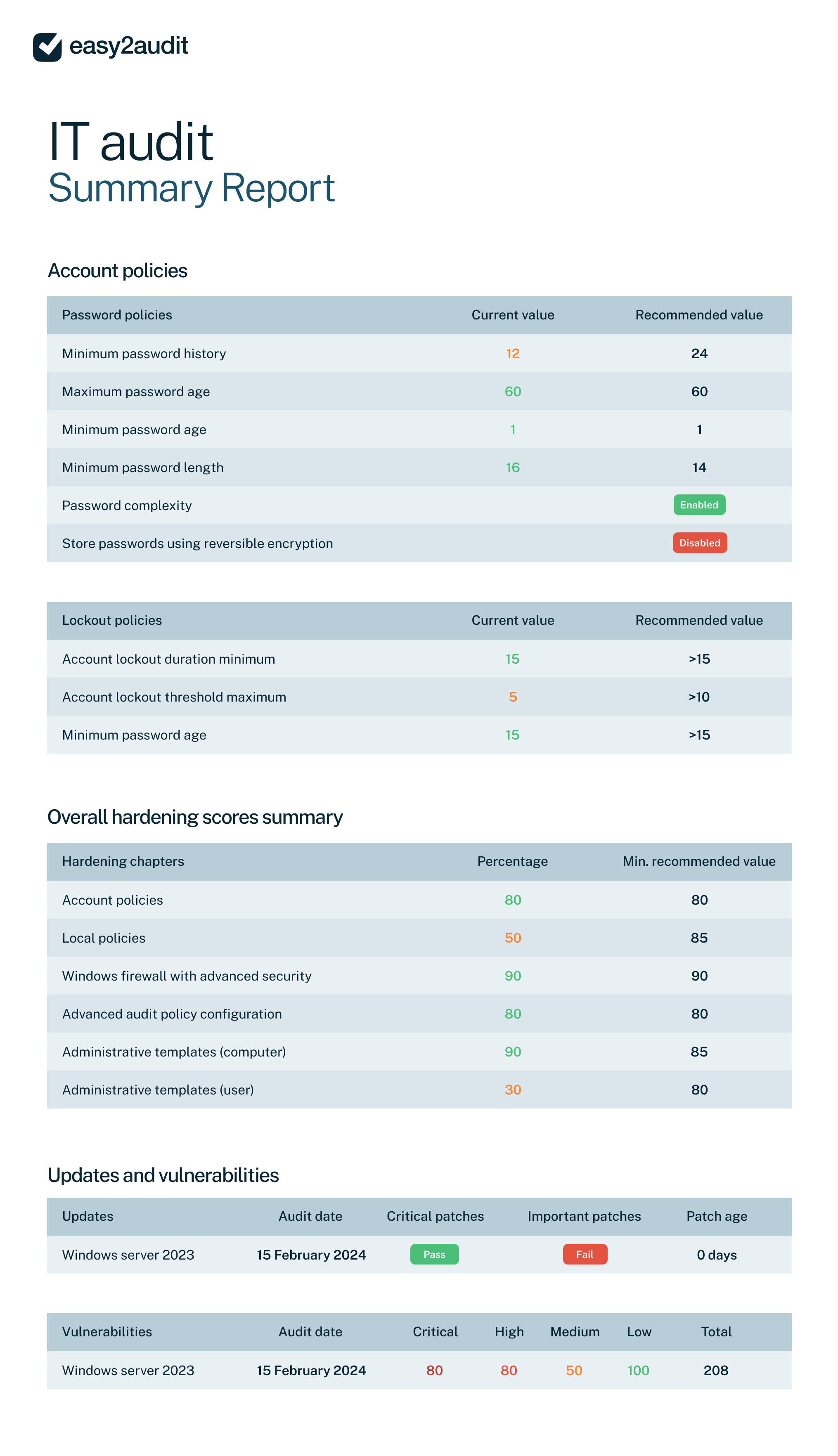

Verkrijg snel waardevolle informatie met gedetailleerde IT-rapporten en een gebruiksvriendelijk dashboard op basis van jouw behoeften.

Traditionele auditmethoden schalen niet

Verkrijg snel waardevolle informatie met gedetailleerde IT-rapporten en een gebruiksvriendelijk dashboard op basis van jouw behoeften.

Traditionele auditmethoden schalen niet

Verkrijg snel waardevolle informatie met gedetailleerde IT-rapporten en een gebruiksvriendelijk dashboard op basis van jouw behoeften.

Identificeer kwetsbaarheden

Ontdek systeemkwetsbaarheden om data-gedreven besluitvorming te ondersteunen.

procent van de beheerdersaccounts zijn inactief

Identificeer kwetsbaarheden

Ontdek systeemkwetsbaarheden om data-gedreven besluitvorming te ondersteunen.

procent van de beheerdersaccounts zijn inactief

Identificeer kwetsbaarheden

Ontdek systeemkwetsbaarheden om data-gedreven besluitvorming te ondersteunen.

procent van de beheerdersaccounts zijn inactief

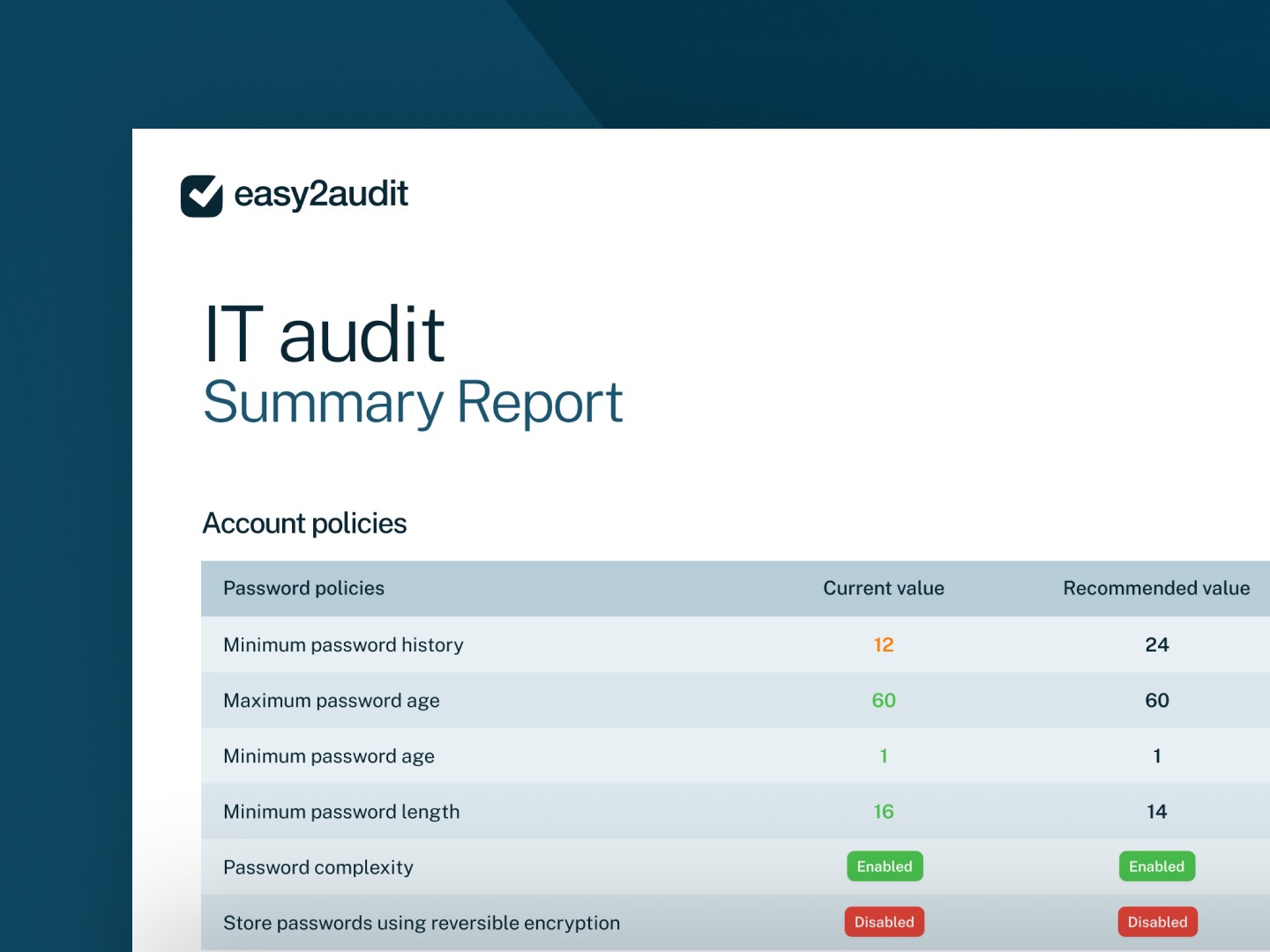

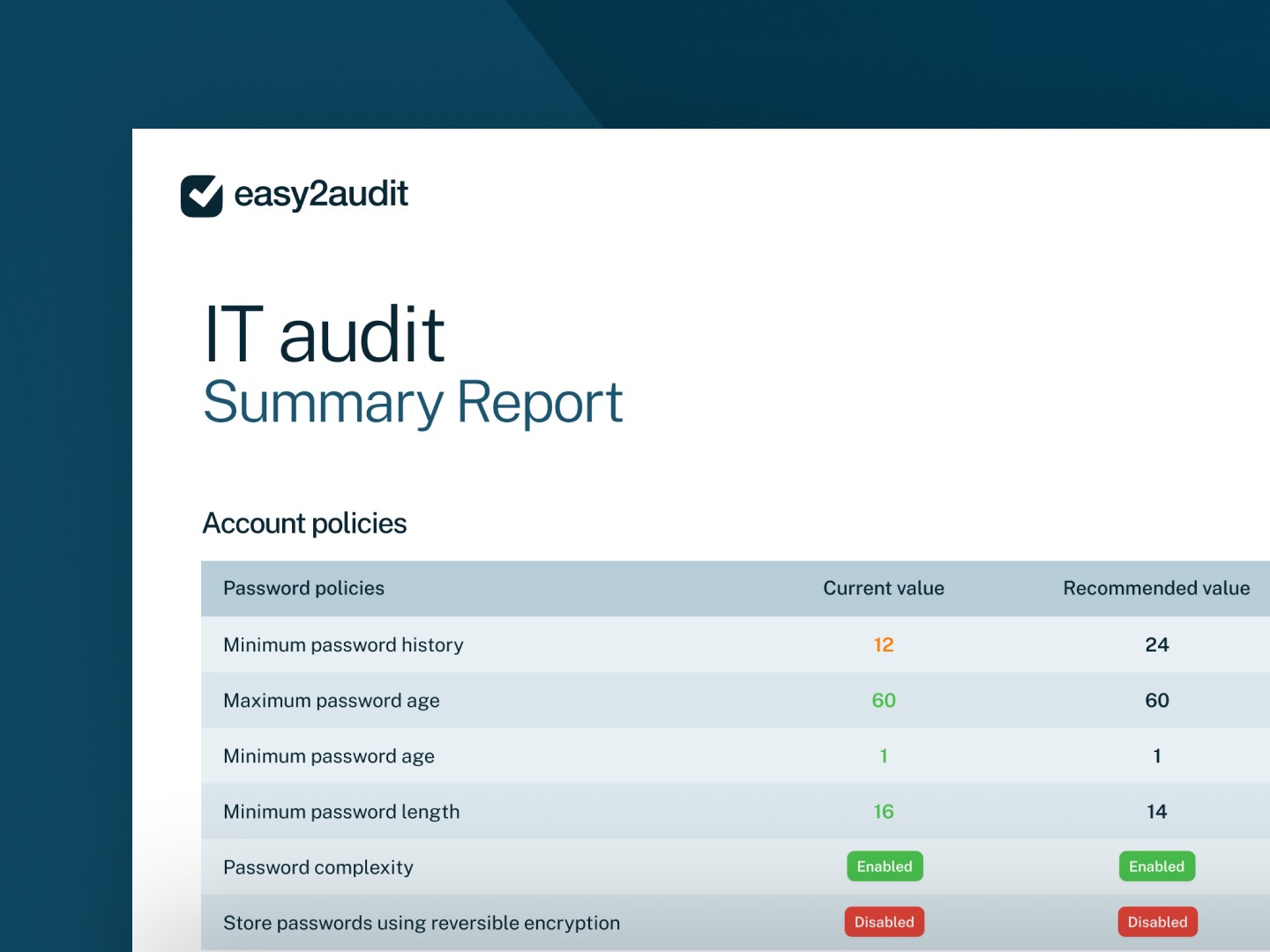

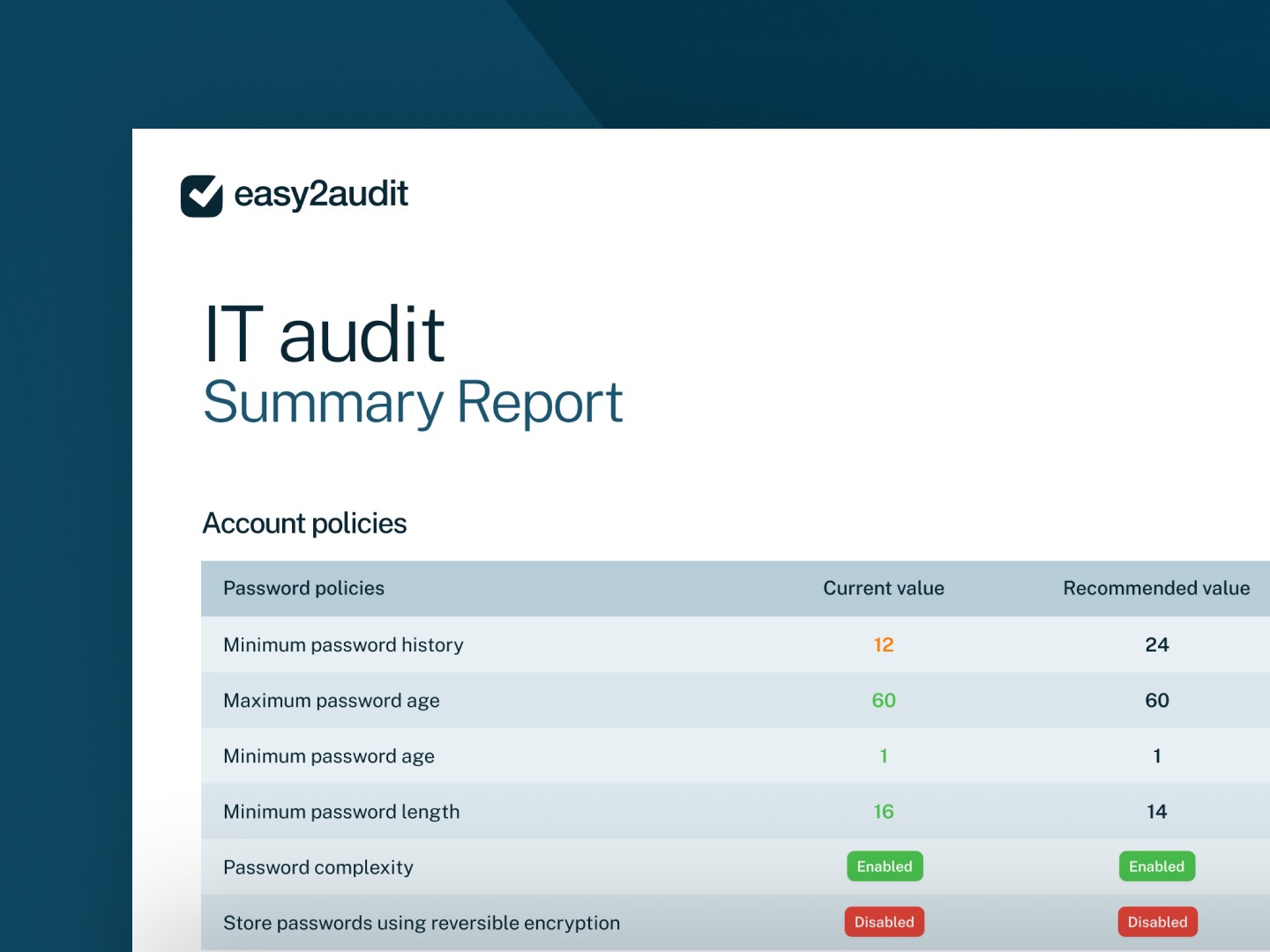

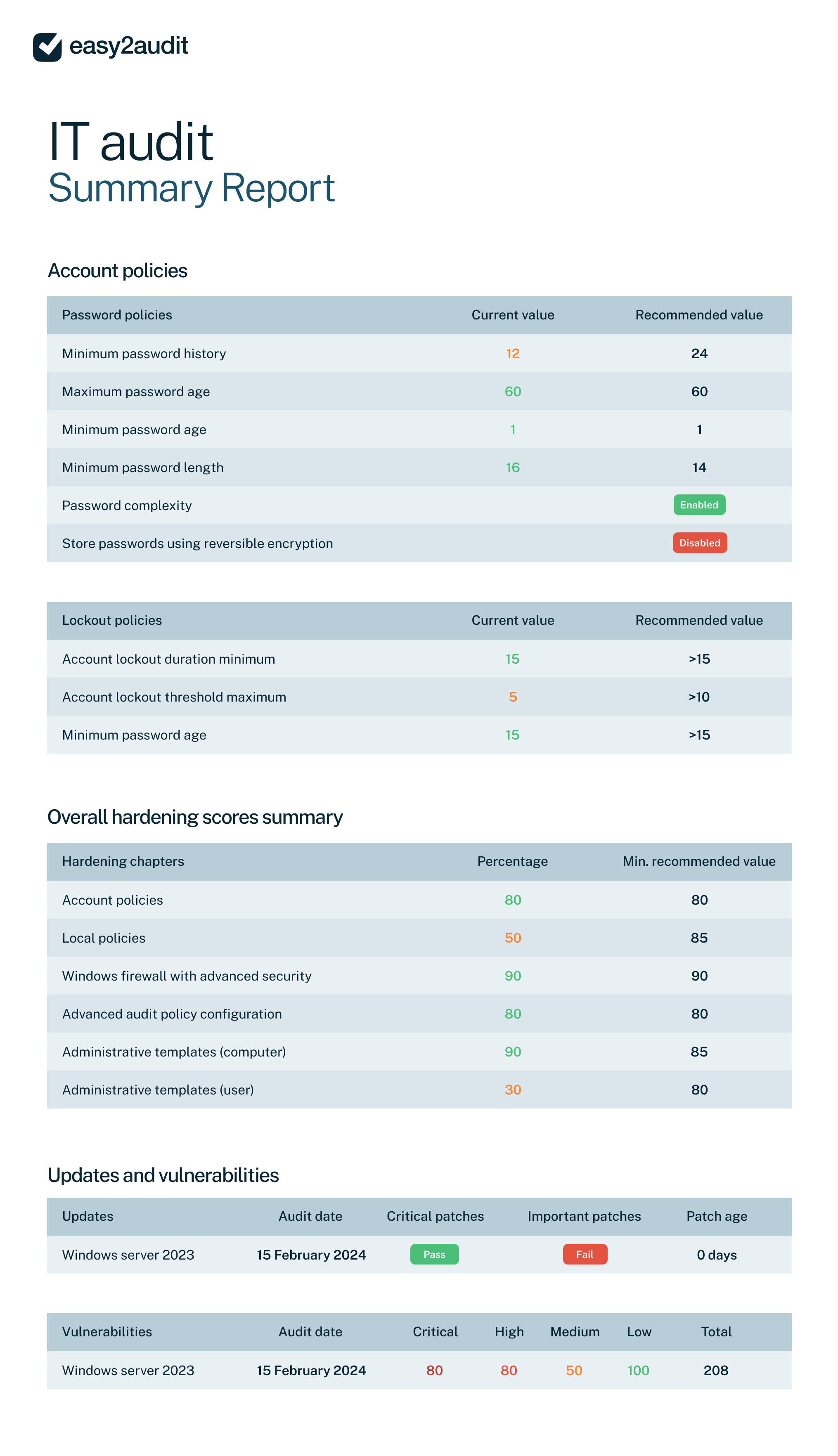

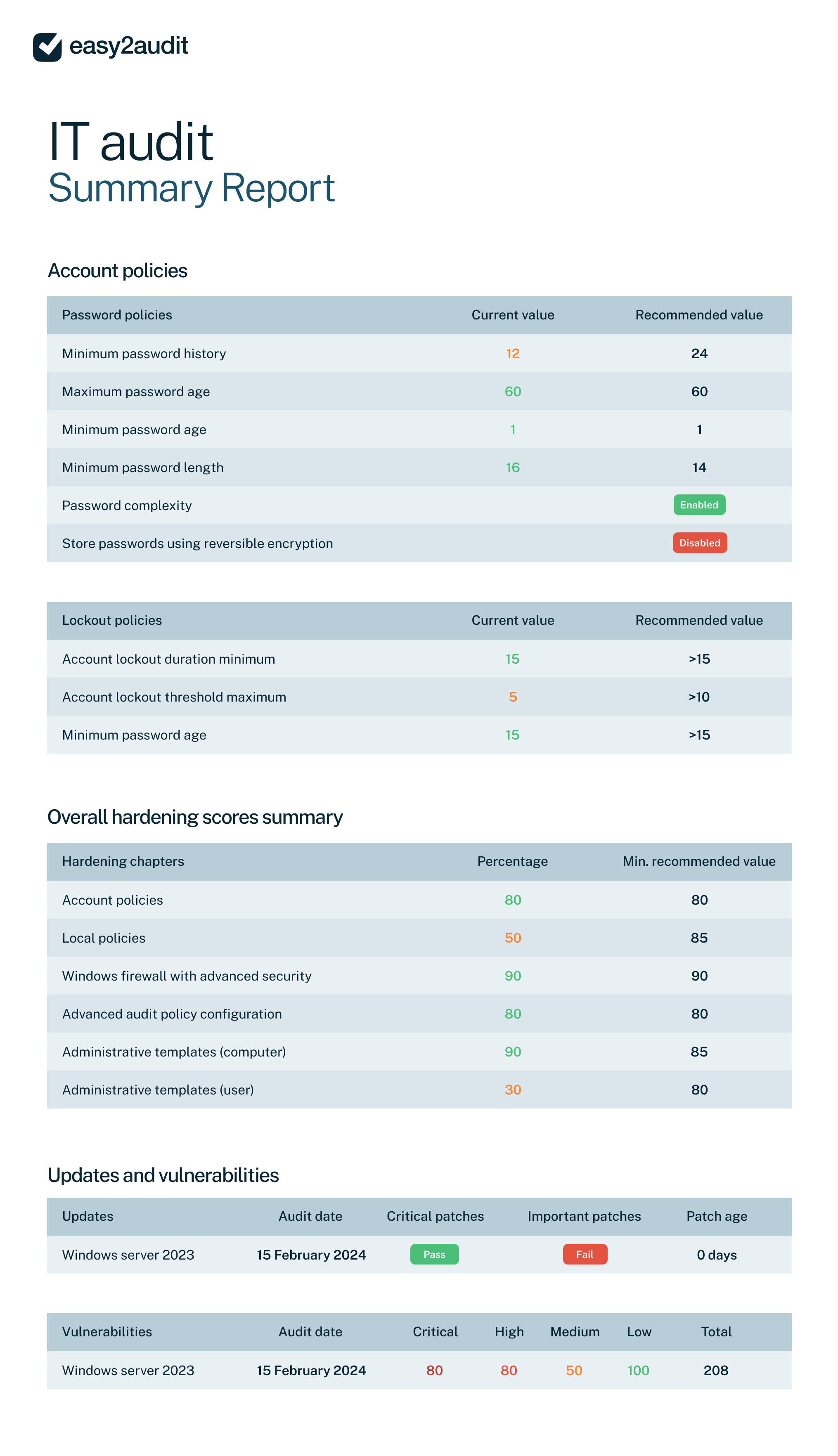

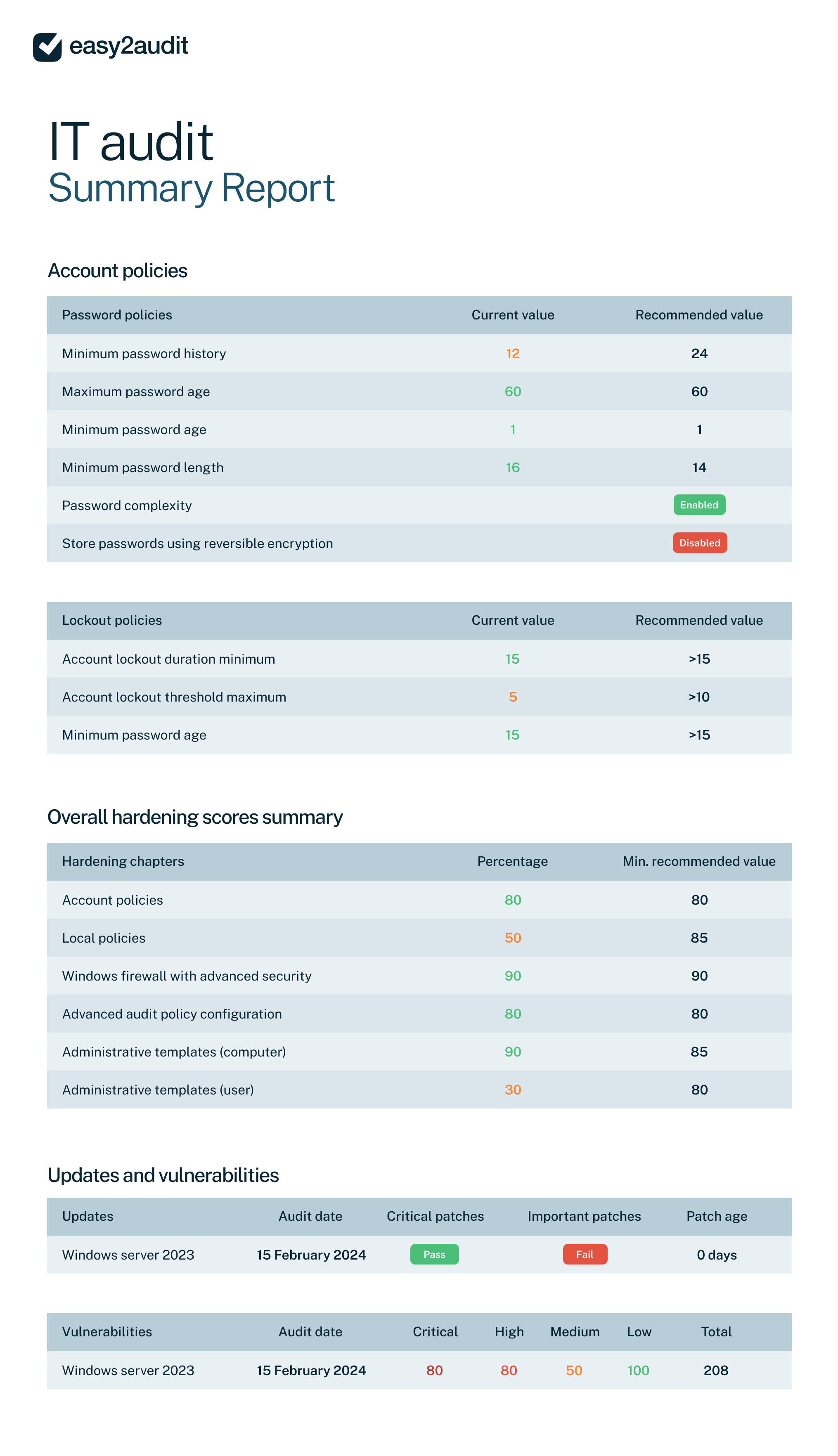

Audit één systeem, of duizenden

Controleer wachtwoordbeleid, logins en toegangsrechten op elke schaal.

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Audit één systeem, of duizenden

Controleer wachtwoordbeleid, logins en toegangsrechten op elke schaal.

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Audit één systeem, of duizenden

Controleer wachtwoordbeleid, logins en toegangsrechten op elke schaal.

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

Minimale wachtwoordgeschiedenis

Gebruikerskenmerken

Inlogtype

Accountbeleid

Wachtwoordbeleid

Totaal aantal gebruikers

SQL Login: Ingeschakeld

Niet beperkt tot specifieke werkstation

Houd rekening met de wachtwoordgeschiedenis, ingesteld op 24

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

De maximale wachtwoordleeftijd is ingesteld op 365

SQL versie waarde

Actieve gebruikers

Maximale wachtwoordleeftijd

De minimale wachtwoordleeftijd is ingesteld op 1

Lijst van machtigingen op de DB

Inactieve gebruikers

Minimale wachtwoordleeftijd

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Wachtwoordcomplexiteit

Beheerder rechten

Lijst van inlogdata van accounts

De minimale wachtwoordlengte is ingesteld op 14 of meer tekens.

Wachtwoorden opslaan met omkeerbare versleuteling

Domeinbeheerder

Aantal logins van vorig jaar

Windows-firewall met geavanceerde beveiliging

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Aantal logins YTD

Standaard DB

Wachtwoord niet vereist om in te loggen

Beheerssjablonen (computer)

Serverrol: Publiek

Aanmeldmodus: Geïntegreerd

Geen thuismap

Wachtwoorden opslaan met omkeerbare versleuteling

Traditionele hardening-tijdlijnen zijn niet langer acceptabel

Het hardenen van een gemiddelde IT-omgeving naar een solide basislijn (bijv. CIS Level 1) duurt doorgaans ongeveer twee jaar.

Onderbezetting en voortdurend brandjes blussen zorgen ervoor dat projecten stagneren, kosten oplopen en cruciale maatregelen niet worden uitgevoerd.

Audits en hardening zijn beide sterk afhankelijk van schaarse expertise en tijd.

Easy2audit bespaart tijd, kosten en fouten.

Hardening

Authorisations

Patching

Vulnerabilities

Traditionele hardening-tijdlijnen zijn niet langer acceptabel

Het hardenen van een gemiddelde IT-omgeving naar een solide basislijn (bijv. CIS Level 1) duurt doorgaans ongeveer twee jaar.

Onderbezetting en voortdurend brandjes blussen zorgen ervoor dat projecten stagneren, kosten oplopen en cruciale maatregelen niet worden uitgevoerd.

Audits en hardening zijn beide sterk afhankelijk van schaarse expertise en tijd.

Easy2audit bespaart tijd, kosten en fouten.

Hardening

Authorisations

Patching

Vulnerabilities

Traditionele hardening-tijdlijnen zijn niet langer acceptabel

Het hardenen van een gemiddelde IT-omgeving naar een solide basislijn (bijv. CIS Level 1) duurt doorgaans ongeveer twee jaar.

Onderbezetting en voortdurend brandjes blussen zorgen ervoor dat projecten stagneren, kosten oplopen en cruciale maatregelen niet worden uitgevoerd.

Audits en hardening zijn beide sterk afhankelijk van schaarse expertise en tijd.

Easy2audit bespaart tijd, kosten en fouten.

Hardening

Authorisations

Patching

Vulnerabilities

Whitepaper

Vanuit onze ervaringen uit samenwerking met onze partner IT-auditors, delen we in dit whitepaper praktische handvatten en inzichten om werkrelaties en processen te verbeteren.

Versterk je klantrelaties

Whitepaper

Vanuit onze ervaringen uit samenwerking met onze partner IT-auditors, delen we in dit whitepaper praktische handvatten en inzichten om werkrelaties en processen te verbeteren.

Versterk je klantrelaties

Whitepaper

Vanuit onze ervaringen uit samenwerking met onze partner IT-auditors, delen we in dit whitepaper praktische handvatten en inzichten om werkrelaties en processen te verbeteren.

Versterk je klantrelaties

Het Risico

Juridische Aansprakelijkheid

Een Nederlandse rechtszaak

Toont dat IT-beheerders zonder basis hardening aansprakelijk zijn; een provider zonder MFA moest recent €864.000 betalen — niet verzekerd.

Verantwoordelijkheid in de supply chain

Klanten controleren steeds vaker of hun leveranciers aantoonbaar veilig zijn.

Easy2audit heeft brede internationale sectorervaring.

Referenties van accountantskantoren, overheidsinstanties en MSP’s zijn op aanvraag beschikbaar.

Het Risico

Juridische Aansprakelijkheid

Een Nederlandse rechtszaak

Toont dat IT-beheerders zonder basis hardening aansprakelijk zijn; een provider zonder MFA moest recent €864.000 betalen — niet verzekerd.

Verantwoordelijkheid in de supply chain

Klanten controleren steeds vaker of hun leveranciers aantoonbaar veilig zijn.

Easy2audit heeft brede internationale sectorervaring.

Referenties van accountantskantoren, overheidsinstanties en MSP’s zijn op aanvraag beschikbaar.

Het Risico

Juridische Aansprakelijkheid

Een Nederlandse rechtszaak

Toont dat IT-beheerders zonder basis hardening aansprakelijk zijn; een provider zonder MFA moest recent €864.000 betalen — niet verzekerd.

Verantwoordelijkheid in de supply chain

Klanten controleren steeds vaker of hun leveranciers aantoonbaar veilig zijn.

Easy2audit heeft brede internationale sectorervaring.

Referenties van accountantskantoren, overheidsinstanties en MSP’s zijn op aanvraag beschikbaar.

Compliance & regelgeving

FRAMEWORK-AGNOSTISCH. TECHNISCH NAUWKEURIG.

Easy2audit koppelt technische configuraties aan wat frameworks daadwerkelijk vereisen — niet aan wat beleid beweert.

NEN 7510

CIS

DORA

NIS2

ISO 27002

BIO / BIO2

Compliance & regelgeving

FRAMEWORK-AGNOSTISCH. TECHNISCH NAUWKEURIG.

Easy2audit koppelt technische configuraties aan wat frameworks daadwerkelijk vereisen — niet aan wat beleid beweert.

NEN 7510

CIS

DORA

NIS2

ISO 27002

BIO / BIO2

Compliance & regelgeving

FRAMEWORK-AGNOSTISCH. TECHNISCH NAUWKEURIG.

Easy2audit koppelt technische configuraties aan wat frameworks daadwerkelijk vereisen — niet aan wat beleid beweert.

NIS2

ISO 27002

NIST

ISA 315

CIS v8

Ons stapsgewijze proces

Van audit naar aantoonbaar veiligere systemen

Een gestructureerd, reproduceerbaar proces dat auditbevindingen omzet in meetbare verbeteringen van de beveiliging.

Audit uw systemen

Easy2audit scant servers, werkstations en andere systemen tegen NIS2, ISO 27001/2, BIO, NEN 7510, DORA en CIS Benchmarks.

U ziet welke beveiligingsinstellingen, gebruikersrechten, antivirusstatus en patches van toepassing zijn — en waar afwijkingen bestaan.

Direct bruikbare inzichten

Resultaten verschijnen in duidelijke dashboards en auditklare rapporten, geschikt voor audits, jaarrekeningen en managementverantwoording.

Bevindingen zijn traceerbaar naar concrete systemen en configuraties — geen black-box interpretatie.

Versnel hardening

IT- of Security-teams handelen op bevindingen met productie-geteste basislijnen.

Een traditioneel hardening-project wordt teruggebracht van ongeveer 2 jaar naar 6 weken, met maximale risicoreductie.

Ons stapsgewijze proces

Van audit naar aantoonbaar veiligere systemen

Een gestructureerd, reproduceerbaar proces dat auditbevindingen omzet in meetbare verbeteringen van de beveiliging.

Audit uw systemen

Easy2audit scant servers, werkstations en andere systemen tegen NIS2, ISO 27001/2, BIO, NEN 7510, DORA en CIS Benchmarks.

U ziet welke beveiligingsinstellingen, gebruikersrechten, antivirusstatus en patches van toepassing zijn — en waar afwijkingen bestaan.

Direct bruikbare inzichten

Resultaten verschijnen in duidelijke dashboards en auditklare rapporten, geschikt voor audits, jaarrekeningen en managementverantwoording.

Bevindingen zijn traceerbaar naar concrete systemen en configuraties — geen black-box interpretatie.

Versnel hardening

IT- of Security-teams handelen op bevindingen met productie-geteste basislijnen.

Een traditioneel hardening-project wordt teruggebracht van ongeveer 2 jaar naar 6 weken, met maximale risicoreductie.

Ons stapsgewijze proces

Van audit naar aantoonbaar veiligere systemen

Een gestructureerd, reproduceerbaar proces dat auditbevindingen omzet in meetbare verbeteringen van de beveiliging.

Audit uw systemen

Easy2audit scant servers, werkstations en andere systemen tegen NIS2, ISO 27001/2, BIO, NEN 7510, DORA en CIS Benchmarks.

U ziet welke beveiligingsinstellingen, gebruikersrechten, antivirusstatus en patches van toepassing zijn — en waar afwijkingen bestaan.

Direct bruikbare inzichten

Resultaten verschijnen in duidelijke dashboards en auditklare rapporten, geschikt voor audits, jaarrekeningen en managementverantwoording.

Bevindingen zijn traceerbaar naar concrete systemen en configuraties — geen black-box interpretatie.

Versnel hardening

IT- of Security-teams handelen op bevindingen met productie-geteste basislijnen.

Een traditioneel hardening-project wordt teruggebracht van ongeveer 2 jaar naar 6 weken, met maximale risicoreductie.

TRANSPARANT.

REPRODUCEERBAAR.

AUDIT-PROOF.

Duidelijke metingen, consistente methoden en resultaten die u elke keer kunt verifiëren.

Auditors kunnen verifiëren

Auditors zien exact dezelfde data — geen black-box.

Reproduceerbare resultaten

Zelfde scan, dezelfde standaarden, hetzelfde resultaat — elke keer.

Feiten, geen interpretaties

Beslissingen gebaseerd op gevalideerde data, niet op gevoel.

On-premises ondersteund

Gevoelige omgevingen blijven lokaal indien nodig.

Snelle rapportage

Wat weken kostte, wordt in minuten gerapporteerd.

Meerdere frameworks tegelijk

NIS2, ISO 27001, BIO, CIS — automatisch gemapt.

TRANSPARANT.

REPRODUCEERBAAR.

AUDIT-PROOF.

Duidelijke metingen, consistente methoden en resultaten die u elke keer kunt verifiëren.

Auditors kunnen verifiëren

Auditors zien exact dezelfde data — geen black-box.

Reproduceerbare resultaten

Zelfde scan, dezelfde standaarden, hetzelfde resultaat — elke keer.

Feiten, geen interpretaties

Beslissingen gebaseerd op gevalideerde data, niet op gevoel.

On-premises ondersteund

Gevoelige omgevingen blijven lokaal indien nodig.

Snelle rapportage

Wat weken kostte, wordt in minuten gerapporteerd.

Meerdere frameworks tegelijk

NIS2, ISO 27001, BIO, CIS — automatisch gemapt.

TRANSPARANT.

REPRODUCEERBAAR.

AUDIT-PROOF.

Duidelijke metingen, consistente methoden en resultaten die u elke keer kunt verifiëren.

Auditors kunnen verifiëren

Auditors zien exact dezelfde data — geen black-box.

Reproduceerbare resultaten

Zelfde scan, dezelfde standaarden, hetzelfde resultaat — elke keer.

Feiten, geen interpretaties

Beslissingen gebaseerd op gevalideerde data, niet op gevoel.

On-premises ondersteund

Gevoelige omgevingen blijven lokaal indien nodig.

Snelle rapportage

Wat weken kostte, wordt in minuten gerapporteerd.

Meerdere frameworks tegelijk

NIS2, ISO 27001, BIO, CIS — automatisch gemapt.

Kies wat bij uw situatie past

Easy2audit heeft internationale ervaring in alle sectoren. Referenties van accountants, overheden en MSP’s beschikbaar.

Reproduceerbare audits

Automatische, consistente scans gekoppeld aan compliance-frameworks. U valideert de scan, niet de interpretatie.

Van onzekerheid naar aantoonbare veiligheid

Handmatige controles schalen niet in moderne IT-omgevingen of bij complexe beveiligingseisen. Easy2audit laat zien waar systemen afwijken van NIS2, ISO 27001 of CIS — en welke issues prioriteit hebben.

Schaal compliance zonder complexiteit

Handmatige audits schalen niet bij klanten met verschillende compliance-eisen. Easy2audit automatiseert audits met één consistente methode — inclusief schaalbare rapportage voor alle klanten.

Bewijs, geen toezeggingen

NIS2 vereist aantoonbaar bewijs van veilige systeemconfiguratie. Easy2audit laat — technisch en reproduceerbaar — zien waar uw organisatie staat ten opzichte van NIS2-eisen.

Kies wat bij uw situatie past

Easy2audit heeft internationale ervaring in alle sectoren. Referenties van accountants, overheden en MSP’s beschikbaar.

Reproduceerbare audits

Automatische, consistente scans gekoppeld aan compliance-frameworks. U valideert de scan, niet de interpretatie.

Van onzekerheid naar aantoonbare veiligheid

Handmatige controles schalen niet in moderne IT-omgevingen of bij complexe beveiligingseisen. Easy2audit laat zien waar systemen afwijken van NIS2, ISO 27001 of CIS — en welke issues prioriteit hebben.

Schaal compliance zonder complexiteit

Handmatige audits schalen niet bij klanten met verschillende compliance-eisen. Easy2audit automatiseert audits met één consistente methode — inclusief schaalbare rapportage voor alle klanten.

Bewijs, geen toezeggingen

NIS2 vereist aantoonbaar bewijs van veilige systeemconfiguratie. Easy2audit laat — technisch en reproduceerbaar — zien waar uw organisatie staat ten opzichte van NIS2-eisen.

Kies wat bij uw situatie past

Easy2audit heeft internationale ervaring in alle sectoren. Referenties van accountants, overheden en MSP’s beschikbaar.

Reproduceerbare audits

Automatische, consistente scans gekoppeld aan compliance-frameworks. U valideert de scan, niet de interpretatie.

Van onzekerheid naar aantoonbare veiligheid

Handmatige controles schalen niet in moderne IT-omgevingen of bij complexe beveiligingseisen. Easy2audit laat zien waar systemen afwijken van NIS2, ISO 27001 of CIS — en welke issues prioriteit hebben.

Schaal compliance zonder complexiteit

Handmatige audits schalen niet bij klanten met verschillende compliance-eisen. Easy2audit automatiseert audits met één consistente methode — inclusief schaalbare rapportage voor alle klanten.

Bewijs, geen toezeggingen

NIS2 vereist aantoonbaar bewijs van veilige systeemconfiguratie. Easy2audit laat — technisch en reproduceerbaar — zien waar uw organisatie staat ten opzichte van NIS2-eisen.

Van bevindingen naar verdedigbare actie — sneller en effectiever

Easy2audit helpt organisaties sneller inzicht te krijgen, betere prioriteiten te stellen en beslissingen aantoonbaar te onderbouwen richting management, klanten en auditors.

0X

Sneller van bevinding naar rapportage

0%

Minder tijd besteed aan systeemaudits

99 weken

Eerdere doorlooptijd: ±2 jaar

0%

Lagere inspanning voor hardening-projecten

Van bevindingen naar verdedigbare actie — sneller en effectiever

Easy2audit helpt organisaties sneller inzicht te krijgen, betere prioriteiten te stellen en beslissingen aantoonbaar te onderbouwen richting management, klanten en auditors.

0X

Sneller van bevinding naar rapportage

0%

Minder tijd besteed aan systeemaudits

99 weken

Eerdere doorlooptijd: ±2 jaar

0%

Lagere inspanning voor hardening-projecten

Van bevindingen naar verdedigbare actie — sneller en effectiever

Easy2audit helpt organisaties sneller inzicht te krijgen, betere prioriteiten te stellen en beslissingen aantoonbaar te onderbouwen richting management, klanten en auditors.

0X

Sneller van bevinding naar rapportage

0%

Minder tijd besteed aan systeemaudits

99 weken

Eerdere doorlooptijd: ±2 jaar

0%

Lagere inspanning voor hardening-projecten

De return on investment is duidelijk

Voor een fractie van de kosten bent u compliant, gehard en audit-ready.

Handmatig

Huidige situatie

1.000+ audituren per jaar

€100k+ interne kosten

Externe auditors: €15–20k

Hardening: ~2 jaar

Hoger risico en aansprakelijkheid

Easy2audit

Popular

Geoptimaliseerde situatie

Audits tot 90% sneller

~8 uur per jaar

~€100k jaarlijkse besparing

Hardening in ~6 weken

80–90% risicoreductie

De return on investment is duidelijk

Voor een fractie van de kosten bent u compliant, gehard en audit-ready.

Handmatig

Huidige situatie

1.000+ audituren per jaar

€100k+ interne kosten

Externe auditors: €15–20k

Hardening: ~2 jaar

Hoger risico en aansprakelijkheid

Easy2audit

Popular

Geoptimaliseerde situatie

Audits tot 90% sneller

~8 uur per jaar

~€100k jaarlijkse besparing

Hardening in ~6 weken

80–90% risicoreductie

Bij ons is het geen lang verhaal

Efficiënte IT-audits, gebouwd voor schaal

Efficiënte IT-audits, gebouwd voor schaal

Easy2audit verlaagt de operationele auditlast en verbetert tegelijkertijd kwaliteit en consistentie.

8 uur

bespaard per systeem

8 uur

bespaard per systeem

8 uur

bespaard per systeem

1 bron

van waarheid

1 bron

van waarheid

1 bron

van waarheid

Teams profiteren van:

Teams profiteren van:

Snellere auditcycli

Minder handmatige administratie

Duidelijke verantwoordelijkheid en opvolging

Betere auditkwaliteit binnen de organisatie

Het resultaat: audits die besluitvorming ondersteunen in plaats van vertragen.

Het resultaat: audits die besluitvorming ondersteunen in plaats van vertragen.

96% score op accountbeleid.

96% score op accountbeleid.

96% score op accountbeleid.

Kennis & inspiratie

Dit vind je wellicht interessant

Ontdek waardevolle inzichten voor IT-audits.

Kennis & inspiratie

Dit vind je wellicht interessant

Ontdek waardevolle inzichten voor IT-audits.

Kennis & inspiratie

Dit vind je wellicht interessant

Ontdek waardevolle inzichten voor IT-audits.

Wat professionals zeggen over Easy2audit

Wat professionals zeggen over Easy2audit

Vertrouwd door organisaties die waarde hechten aan duidelijkheid, structuur en betrouwbare auditresultaten.

Vertrouwd door organisaties die waarde hechten aan duidelijkheid, structuur en betrouwbare auditresultaten.

De return on investment is duidelijk

Voor een fractie van de kosten bent u compliant, gehard en audit-ready.

Handmatig

Huidige situatie

1.000+ audituren per jaar

€100k+ interne kosten

Externe auditors: €15–20k

Hardening: ~2 jaar

Hoger risico en aansprakelijkheid

Easy2audit

Popular

Geoptimaliseerde situatie

Audits tot 90% sneller

~8 uur per jaar

~€100k jaarlijkse besparing

Hardening in ~6 weken

80–90% risicoreductie

De return on investment is duidelijk

Voor een fractie van de kosten bent u compliant, gehard en audit-ready.

Handmatig

Huidige situatie

1.000+ audituren per jaar

€100k+ interne kosten

Externe auditors: €15–20k

Hardening: ~2 jaar

Hoger risico en aansprakelijkheid

Easy2audit

Popular

Geoptimaliseerde situatie

Audits tot 90% sneller

~8 uur per jaar

~€100k jaarlijkse besparing

Hardening in ~6 weken

80–90% risicoreductie